¿Tienes una copia de seguridad de tus recuerdos más preciados? ¿Están a salvo los ficheros contables de tu empresa? ¿Tienes información confidencial? ¿Qué pasaría si ahora mismo lo pierdes absolutamente todo?…

Hemos entrevistado al Dr. Jesús Doña Fernández, responsable de Sistemas, Comunicaciones e Infraestructuras del Servicio Andaluz de Salud en la Provincia de Málaga, acerca del virus informático “Wannacry”.

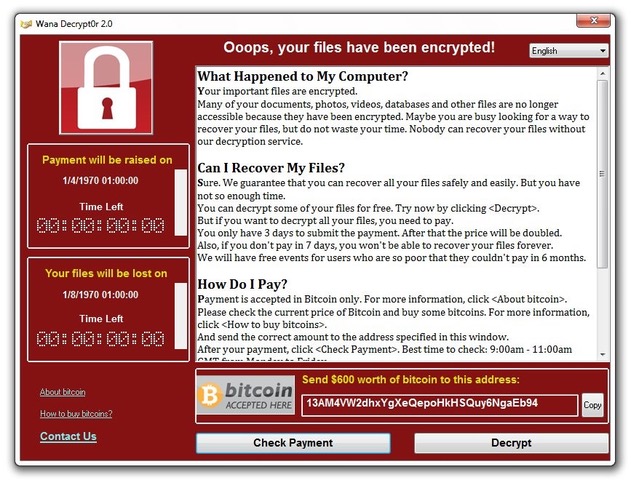

En primer lugar, se trata de un virus informático del tipo ransomware (programa malicioso) de la familia Wannacry, que «secuestra» los contenidos almacenados en el dispositivo infectado y pide un rescate para recuperarlos. Este secuestro lo lleva a cabo cifrando los archivos de la víctima con algoritmos matemáticos, de forma que se necesita una clave para volverlos a su estado normal. Para obtener esta clave te solicitan un pago en la moneda virtual «Bitcoins». Quien descubre los fallos del sistema que permite la infección es la Agencia Nacional de Seguridad Americana (NSA). Curiosamente, un ataque de piratas a esta agencia (con el objetivo de denunciar las supuestas «actividades ilícitas» del gobierno), dio como resultado la publicación por parte del grupo «Shadow Brokers» de ésta y otras vulnerabilidades del sistema que son las usadas por este virus.

Afortunadamente en España contamos con grandes equipos de profesionales informáticos y se han creado grupos de crisis desde los que se han coordinado las actuaciones, principalmente con Microsoft (que se ha visto obligado a sacar parches para sistemas operativos fuera de soporte como XP), el CERT y con las empresas de antivirus.

En el caso del Servicio Andaluz de Salud se ha actuado en colaboración con Symantec. Durante todo el pasado fin de semana se han creado parches por parte de Microsoft, actualizado firmas y sobretodo, procedimientos de despliegue controlado ya que la aplicación de todas estas medidas debe hacerse de forma controlada y tras probarse en entornos aislados (no es inusual que el despliegue de un parche arregle una cosa y rompa otra o que se saque en pocas horas un nuevo parche que «parchea» el anterior).

En cuanto a los creadores de la amenaza, es difícil identificar tanto el origen como el perfil de quien lo crea… hay quien dice que si Corea del Norte, que si Ciberterroristas o Ciberactivistas… pero son todos conjeturas más bien de cara a la galería para seguir alimentando la noticia. La realidad es que puedes encontrar muy fácilmente en Internet cientos de vídeos y manuales de cómo explotar estas vulnerabilidades, con lo que cualquiera con unos mínimos conocimientos en programación podría hacerlo. Es más, al analizar el código fuente del virus podemos ver que no se trata de un programa optimizado, gracias a lo cual se ha podido detener esta primera versión de forma rápida. Por ello, decir quién está detrás es complejo. Seguir las huellas en internet es más difícil que en el mundo físico.

Se habla de nuevos ataques por “mutaciones” de este virus: los virus informáticos no mutan como lo hacen los virus naturales, no existe la presión de selección natural ni mutaciones aleatorias por baja fidelidad de copia; lo que ocurre es que alguien modifica el código y vuelve a desplegarlo a la red. Por ejemplo, una versión esperada de este virus sería uno que haya eliminado la condición programada en su código que permite su desactivación si existe un determinado dominio de Internet.

Curiosamente, y a pesar del eco mediático, el estado de amenaza no ha cambiado: estamos en el mismo nivel ya que el riesgo que había, ha habido y existe a día de hoy es el mismo. Sólo ha cambiado la repercusión que se le ha dado en prensa. Este tipo de virus existía antes y en este mismo momento estarán surgiendo nuevas versiones. El secuestro de datos en instalaciones críticas como hospitales ya se había producido en EE.UU. y otros países y no hubo tanta repercusión mediática ya que entonces no estaba «de moda». Mañana habrá fútbol y quizás volverá al olvido. No obstante, los equipos que continuamente trabajan para asegurar nuestros sistemas no descansarán. El problema de la seguridad (informática o no) siempre ha existido y existirá y desgraciadamente en nuestro mundo el nivel de alerta es alto. Las precauciones que deben aplicar los usuarios ante esta situación son de sentido común: no abrir correos de desconocidos ni ejecutar sus ficheros adjuntos, tener un antivirus instalado y el sistema operativo actualizado, no usar software «pirata» que crackean alegremente en sus equipos ejecutando «keygens».

Dar nuevamente las gracias al Dr. Jesús Doña Fernández por su atención y colaboración, así como remarcar la importancia de su labor con la que tanto él como su gremio nos procuran a los usuarios protección y seguridad. Esperemos poder contar con él en una ponencia sobre Seguridad en la Red e Inteligencia Artificial para nuestros seguidores.

Entrada realizada por Francisco Villena, Facultad de Ciencias Universidad de Málaga.